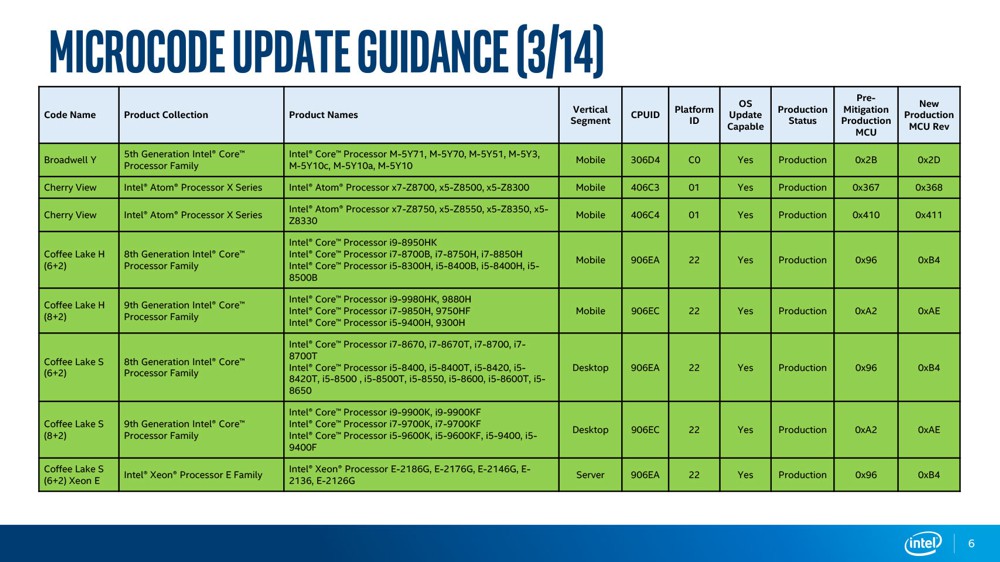

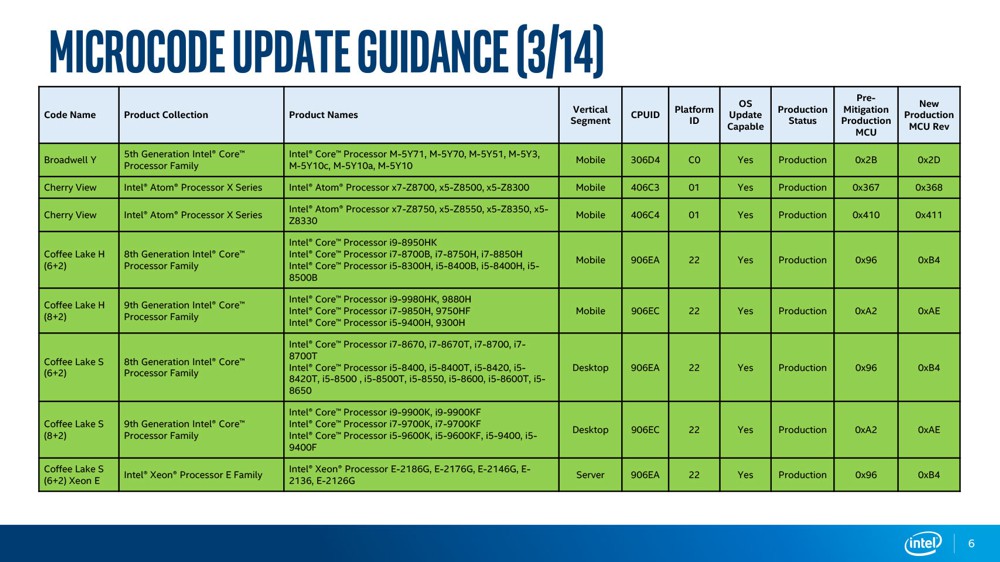

Intel 最近發布了新的 CPU 微代碼,以解決最近的4個安全漏洞,這些微代碼可以透過主機板 UEFI 來更新,有些處理器甚至可以透過 Windows Update 升級,這些處理器微代碼更新包括了第二代 Sandy Bridge 之後的 Core 、Xeon 處理器。

這些漏洞主要是針對 Intel 的 HT 多執行緒進行攻擊,Intel 建議用戶除了更新軟體與微代碼之外,也可以關閉 HT 來杜絕漏洞,不過這對於一些比較舊款的處理器,或核心數比較少的用戶可能相當的影響,如 Core i3 的2C4T。目前 Chrome 74 版本已經禁用了 Intel 處理器的 HT,也就是只會吃到實體核心的資源,避免你存在 Chrome 裡面的網站密碼洩漏。

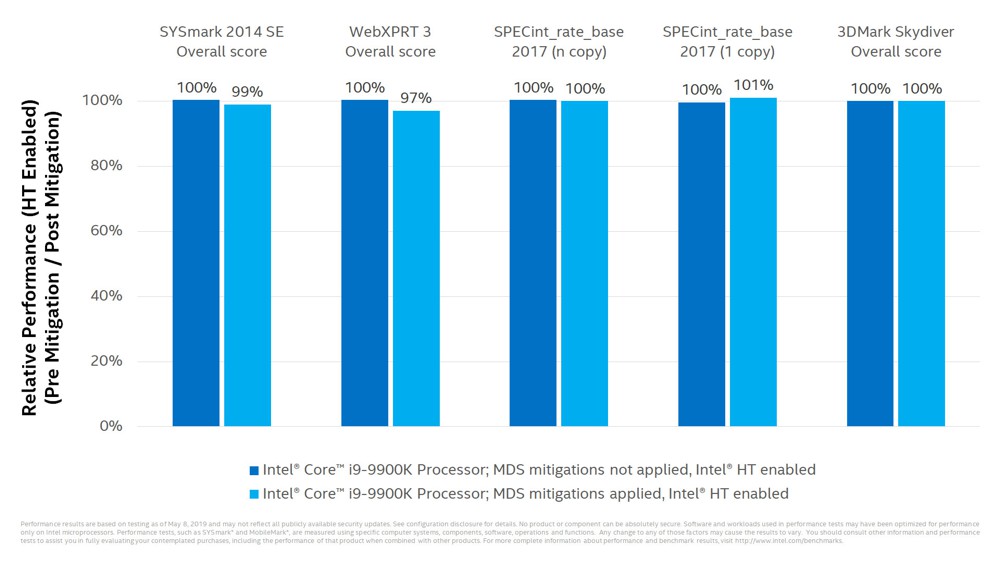

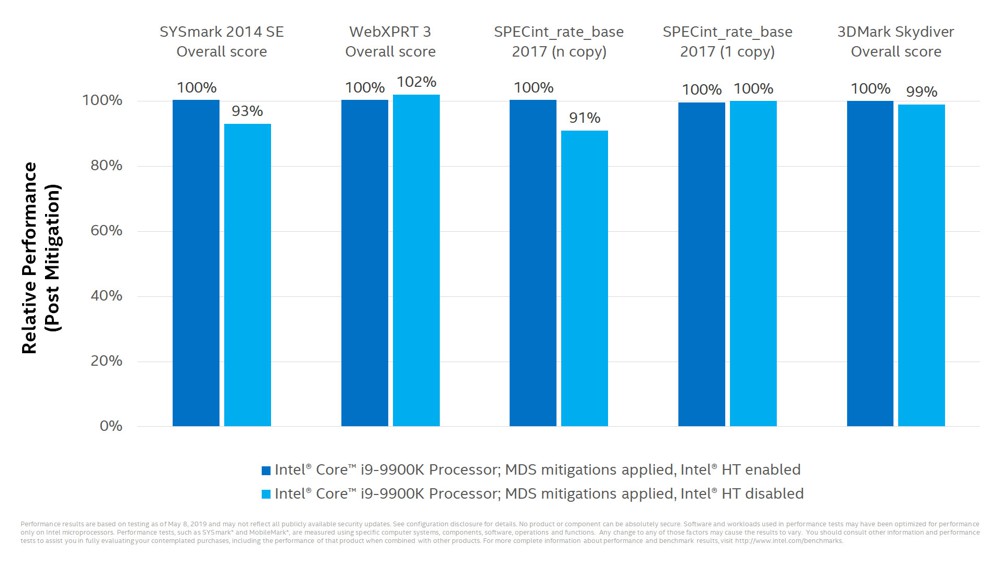

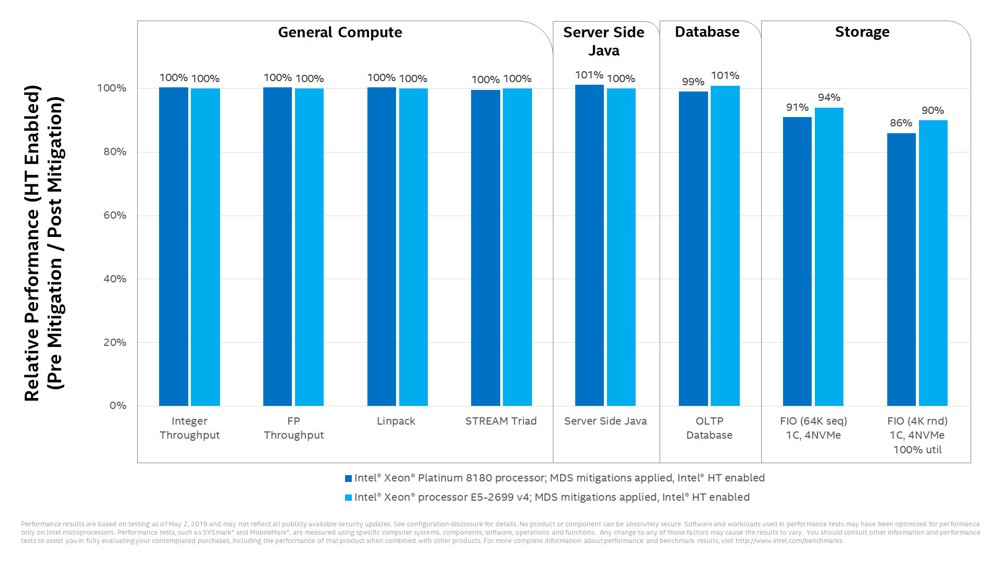

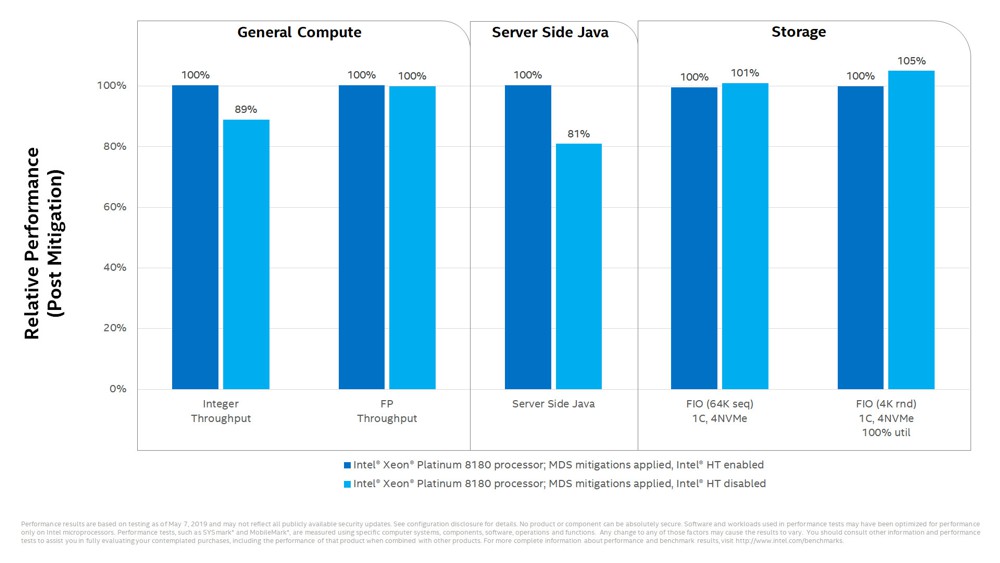

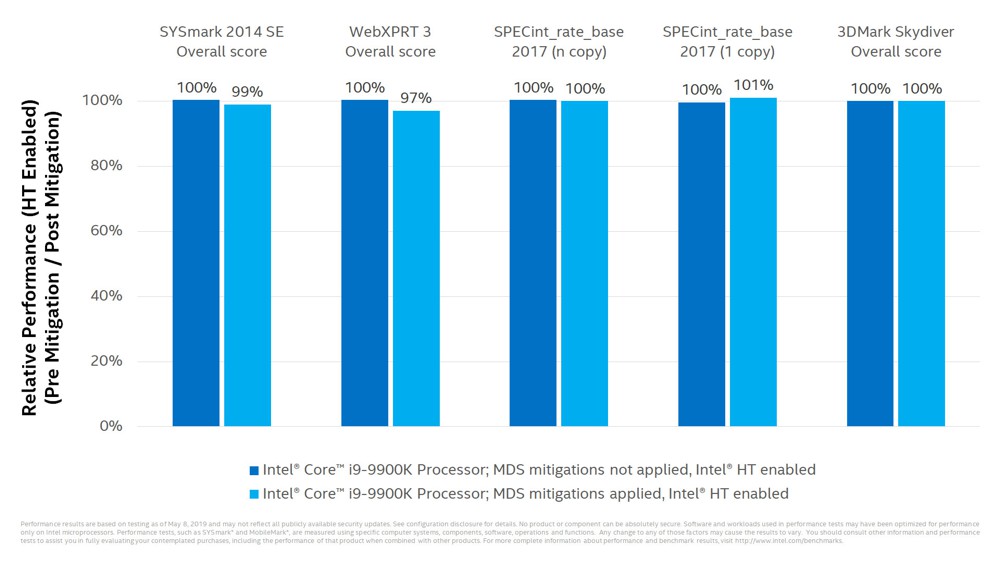

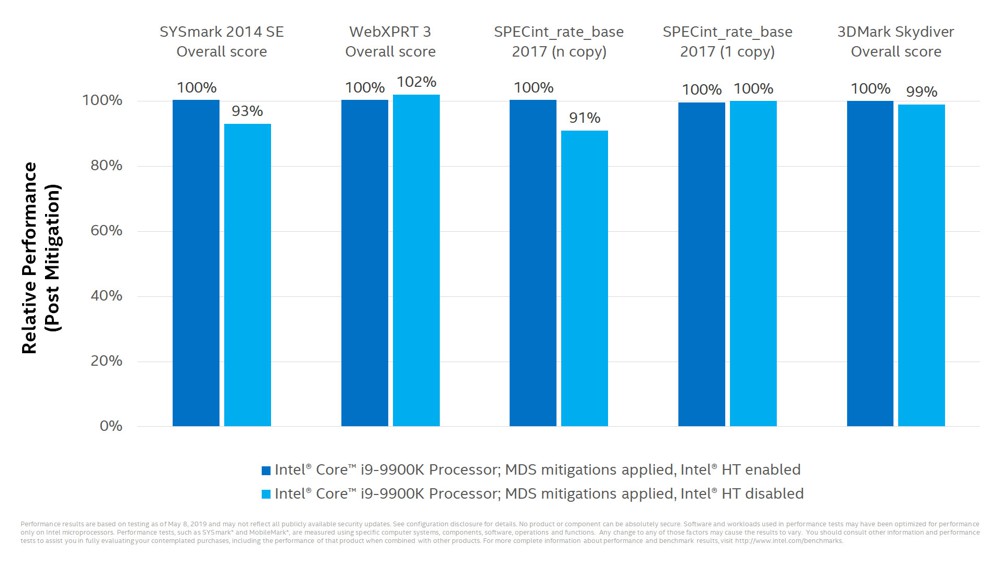

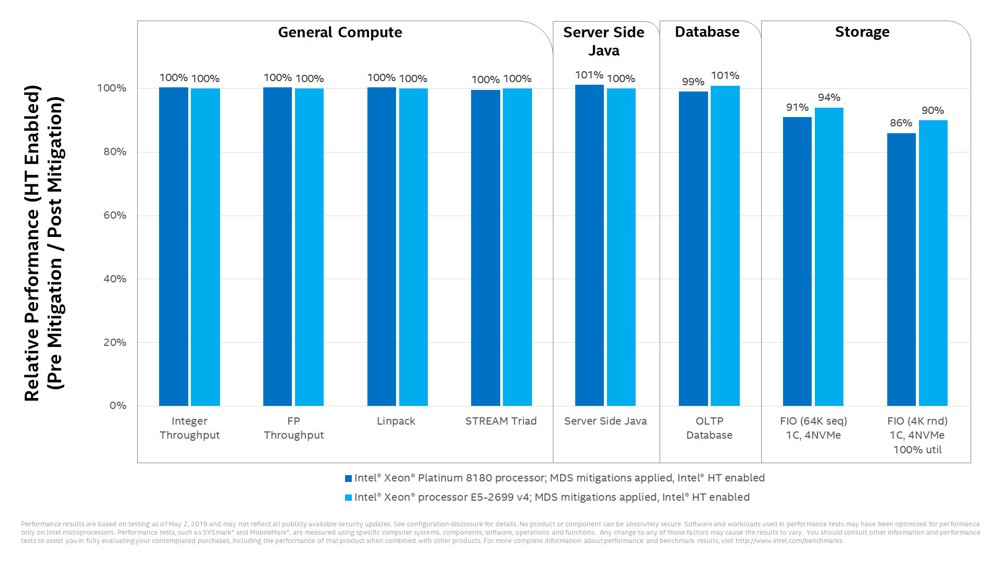

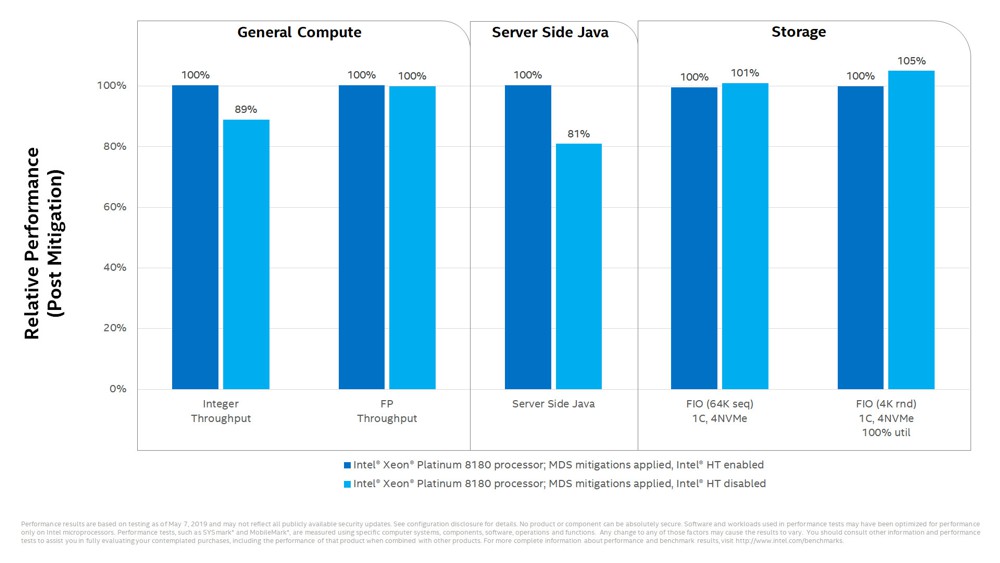

另外 Intel 也針對了微架構更新之後的效能進行測試,表示這個漏洞更新對於效能的影響微乎其微,即便關閉了 HT 之後影響也不大,這可能跟第八代、第九代多出了50%~100%的核心數有關係,不過也可以看到在關閉 HT 之後對於部分軟體確實會有較明顯的差異。

來源:

https://www.techpowerup.com/255545/…s-for-mds-vulnerabilities-unearthed-on-may-14

https://www.techpowerup.com/255534/…-minimal-performance-impact-of-mds-mitigation

這些漏洞主要是針對 Intel 的 HT 多執行緒進行攻擊,Intel 建議用戶除了更新軟體與微代碼之外,也可以關閉 HT 來杜絕漏洞,不過這對於一些比較舊款的處理器,或核心數比較少的用戶可能相當的影響,如 Core i3 的2C4T。目前 Chrome 74 版本已經禁用了 Intel 處理器的 HT,也就是只會吃到實體核心的資源,避免你存在 Chrome 裡面的網站密碼洩漏。

另外 Intel 也針對了微架構更新之後的效能進行測試,表示這個漏洞更新對於效能的影響微乎其微,即便關閉了 HT 之後影響也不大,這可能跟第八代、第九代多出了50%~100%的核心數有關係,不過也可以看到在關閉 HT 之後對於部分軟體確實會有較明顯的差異。

來源:

https://www.techpowerup.com/255545/…s-for-mds-vulnerabilities-unearthed-on-may-14

https://www.techpowerup.com/255534/…-minimal-performance-impact-of-mds-mitigation