TechPowerUp 在測試 i9-9900K 的時候發現,ASUS Z390 的主機板將會為你的 Windows 10 自動安裝軟體與驅動程式,主要是不需要用戶知識或確認,而且也不用連上網路。

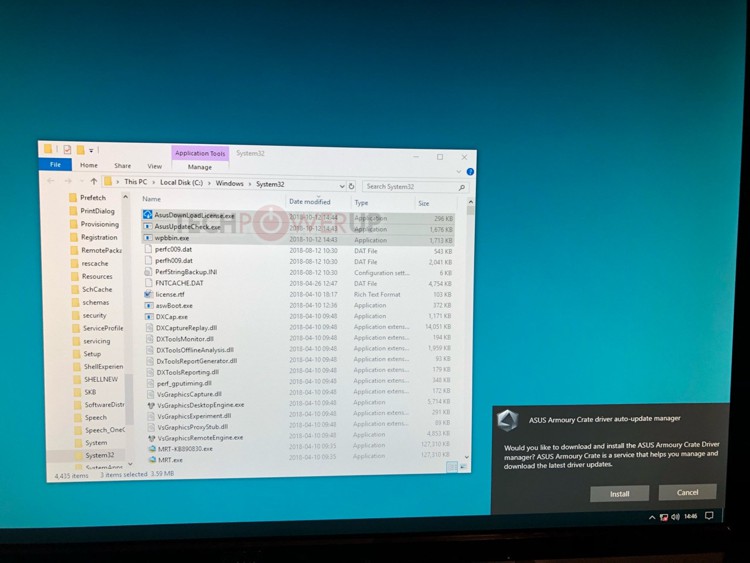

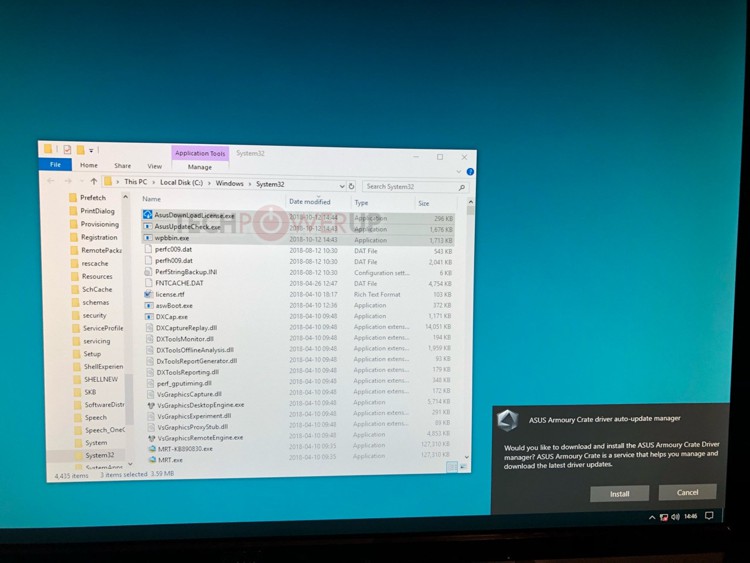

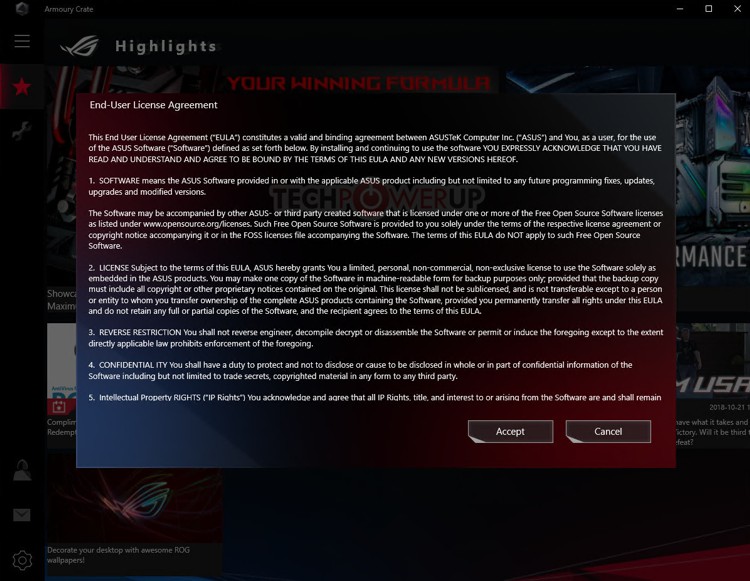

在首次啟動如果機器沒有連網,右下角會出現一個 ASUS 的窗口訊息,詢問是否要安裝網路並下載“Armory Crate”, TechPowerUp 基於好奇掃描了不屬於 Windows 的安裝文件,在 System 32 的資料夾中發現了三個 ASUS 的檔案,看起來很神奇的出現在硬碟裡面,經過近一步的調查發現,還有一個名為“AsusUpdateCheck”的系統服務在運行中。

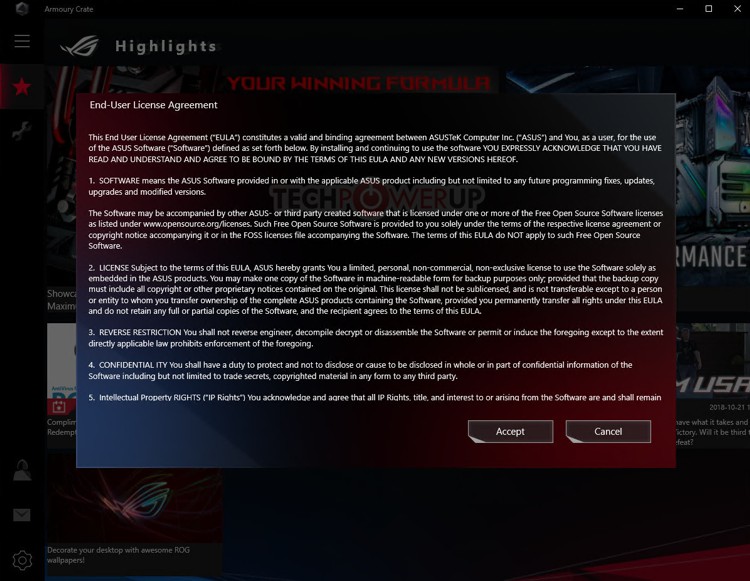

這些檔案的更新並不是透過網路,主機板的 UEFI BIOS 是唯一的嫌犯,大小約3.6MB,看似無害,畢竟是屬於 ASUS 所製作的程式,該程序的功能就是透過 ASUS 伺服器可以獲得最新的驅動程式,並自動化的安裝,幾乎不用用戶的干預,這是相當方便的功能,這也可能是未來拋棄光碟驅動的辦法之一。實際上這功能選項存在 ASUS 的 UEFI BIOS,裡面有一個相當不明顯的選項"下載並安裝 ARMORY CRATE app",然後預設是打開的,並不是關閉。

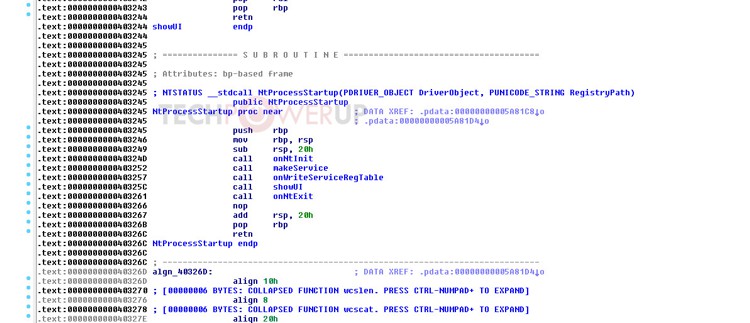

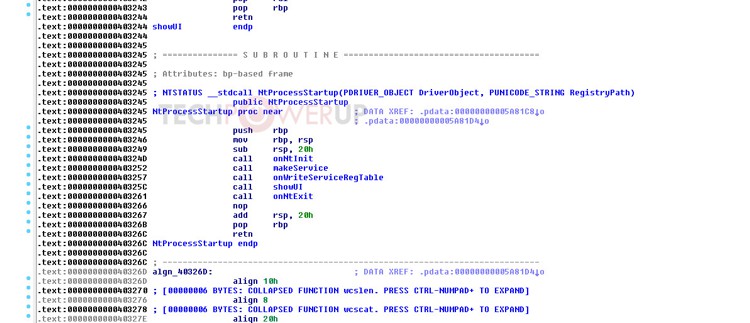

ASUS UEFI 韌體將 ACPI 表暴露給 Windows 10,稱為“WPBT”或“Windows 平台二進製表”。WPBT 用於OEM廠商,被稱為“供應商的Rootkit”。簡而言之,它是一個腳本,使 Windows 將數據從 BIOS 複製到電腦上的 System32 文件夾,並在 Windows 啟動期間執行(每次系統啟動時)。根據 Microsoft WPBT 文件描述,該描述此功能對“防盜軟體”有用,此二進製文件則是“在操作系統初始化期間由 Windows 對話管理器執行的本機用戶模式應用程序。”,這意味著“在所有其他程序之前,具有管理權限“。這也意謂著幾乎可以完全控制一切。

這讓人想到了2015年聯想使用了同樣的方式自動安裝了一個rootkit,它會自動記錄數據並將英國媒體報導推送到用戶的系統中,重點就是他不需要你的同意,當然這也牽扯到了隱私問題,另外還有網路安全,如果 ASUS 代碼存在可利用的安全漏洞,就可能造成被駭客攻擊的對象。

雖然 ASUS 這麼做主因立意良善, 或許也多數人都喜歡這功能,但在不需要你同意的情況下於 Windows 上安裝了這軟體,這似乎並不是很好的做法。

來源:https://www.techpowerup.com/248827/…-push-software-into-your-windows-installation

在首次啟動如果機器沒有連網,右下角會出現一個 ASUS 的窗口訊息,詢問是否要安裝網路並下載“Armory Crate”, TechPowerUp 基於好奇掃描了不屬於 Windows 的安裝文件,在 System 32 的資料夾中發現了三個 ASUS 的檔案,看起來很神奇的出現在硬碟裡面,經過近一步的調查發現,還有一個名為“AsusUpdateCheck”的系統服務在運行中。

這些檔案的更新並不是透過網路,主機板的 UEFI BIOS 是唯一的嫌犯,大小約3.6MB,看似無害,畢竟是屬於 ASUS 所製作的程式,該程序的功能就是透過 ASUS 伺服器可以獲得最新的驅動程式,並自動化的安裝,幾乎不用用戶的干預,這是相當方便的功能,這也可能是未來拋棄光碟驅動的辦法之一。實際上這功能選項存在 ASUS 的 UEFI BIOS,裡面有一個相當不明顯的選項"下載並安裝 ARMORY CRATE app",然後預設是打開的,並不是關閉。

ASUS UEFI 韌體將 ACPI 表暴露給 Windows 10,稱為“WPBT”或“Windows 平台二進製表”。WPBT 用於OEM廠商,被稱為“供應商的Rootkit”。簡而言之,它是一個腳本,使 Windows 將數據從 BIOS 複製到電腦上的 System32 文件夾,並在 Windows 啟動期間執行(每次系統啟動時)。根據 Microsoft WPBT 文件描述,該描述此功能對“防盜軟體”有用,此二進製文件則是“在操作系統初始化期間由 Windows 對話管理器執行的本機用戶模式應用程序。”,這意味著“在所有其他程序之前,具有管理權限“。這也意謂著幾乎可以完全控制一切。

這讓人想到了2015年聯想使用了同樣的方式自動安裝了一個rootkit,它會自動記錄數據並將英國媒體報導推送到用戶的系統中,重點就是他不需要你的同意,當然這也牽扯到了隱私問題,另外還有網路安全,如果 ASUS 代碼存在可利用的安全漏洞,就可能造成被駭客攻擊的對象。

雖然 ASUS 這麼做主因立意良善, 或許也多數人都喜歡這功能,但在不需要你同意的情況下於 Windows 上安裝了這軟體,這似乎並不是很好的做法。

來源:https://www.techpowerup.com/248827/…-push-software-into-your-windows-installation