先前所沸沸揚揚的消息,以色列的一家安全公司 CTS-Labs 發現了 AMD Zen 處理器的一些漏洞,不過這訊息馬上引起了兩派人馬論戰,也有不少陰謀論之說,最近 AMD 正式的發布了新聞稿針對此這件事進行了說明,並擬定了改善措施。

昨天 AMD CTO Mark Papermaster 發文表示已經查明漏洞問題,將會在未來數週以 BIOS更新形式來提供防禦,而且效能並不會受到影響。

CTS-Labs 確實發現了一些關於 AMD 處理器的漏洞,但是這些漏洞不涉及 Ryzen 處理器、EYPC 的“Zen”內核,也和之前 Google 發現了重大 Meltdown、Spectre 漏洞無關。而是與 AMD 嵌入式安全控制處理器以及 AM4、TR4 晶片組相關。

和之前CNET報導的一樣,這些漏洞大部分需要管理員權限的授權才能發起攻擊,因此攻擊者首先需要植入惡意軟體,或是其他的途徑來獲得機器的控制權,難度還是很高的。

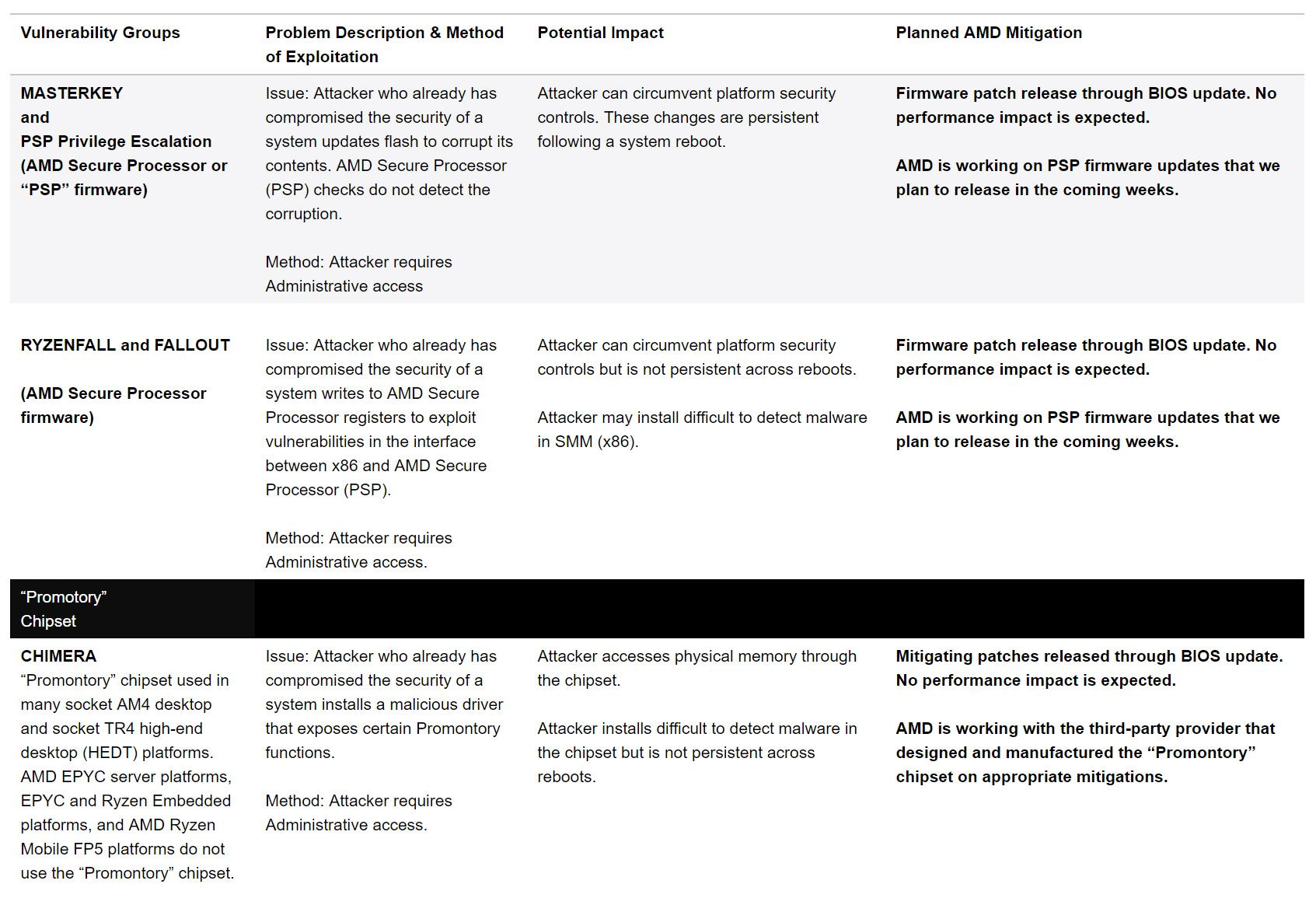

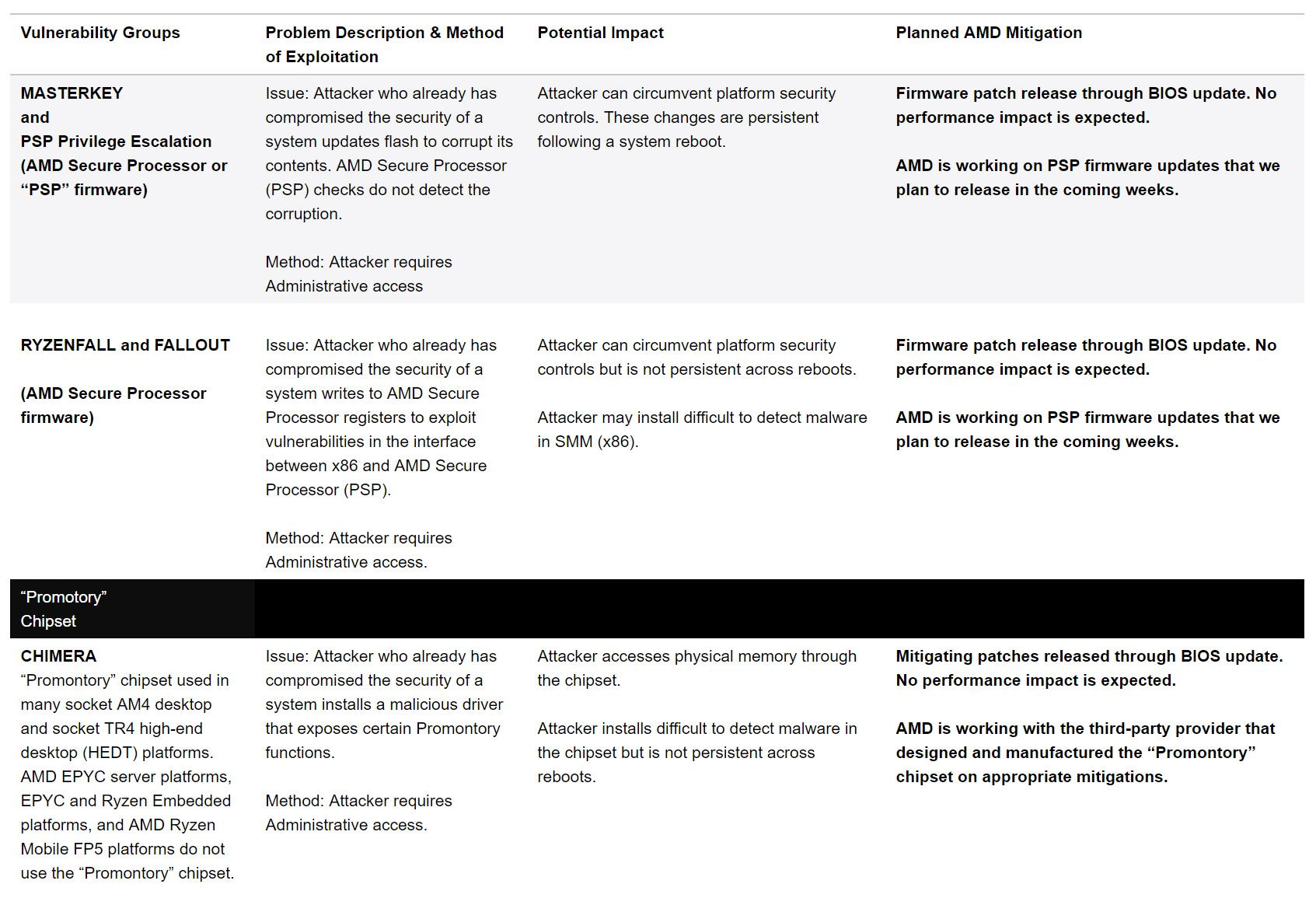

這些漏洞安全問題分為三個類別,分別是“Masterkey”、“RyzenFall / Fallout”以及“Chimera”。“Masterkey”和“RyzenFall / Fallout”主要是AMD安全處理器韌體問題,而“Chimera”是 AMD 新的晶片組問題。

AMD 表示將會在未來數週會繼續分析這些漏洞並提供相應的防禦措施。

來源:

https://community.amd.com/community…amd-technical-assessment-of-cts-labs-research

http://www.expreview.com/60097.html

昨天 AMD CTO Mark Papermaster 發文表示已經查明漏洞問題,將會在未來數週以 BIOS更新形式來提供防禦,而且效能並不會受到影響。

CTS-Labs 確實發現了一些關於 AMD 處理器的漏洞,但是這些漏洞不涉及 Ryzen 處理器、EYPC 的“Zen”內核,也和之前 Google 發現了重大 Meltdown、Spectre 漏洞無關。而是與 AMD 嵌入式安全控制處理器以及 AM4、TR4 晶片組相關。

和之前CNET報導的一樣,這些漏洞大部分需要管理員權限的授權才能發起攻擊,因此攻擊者首先需要植入惡意軟體,或是其他的途徑來獲得機器的控制權,難度還是很高的。

這些漏洞安全問題分為三個類別,分別是“Masterkey”、“RyzenFall / Fallout”以及“Chimera”。“Masterkey”和“RyzenFall / Fallout”主要是AMD安全處理器韌體問題,而“Chimera”是 AMD 新的晶片組問題。

AMD 表示將會在未來數週會繼續分析這些漏洞並提供相應的防禦措施。

來源:

https://community.amd.com/community…amd-technical-assessment-of-cts-labs-research

http://www.expreview.com/60097.html