網絡安全公司 Eclypsium 發布了一分名為 Screwed Drivers 的研究報告,該報告指出有40多家硬體製造商的驅動程式設計有缺陷,包括 Intel、AMD、NVIDIA、AMI、Phoenix、ASUS、Toshiba、SuperMicro、GIGABYTE、MSI、EVGA 等,透過漏洞可以從裡面獲得 Ring 3 ~ Ring 0(最高訪問權限),而且這些都是經過微軟所認證的 WHQL 簽署。

Eclypsium 解釋了這些漏洞的的問題來源:

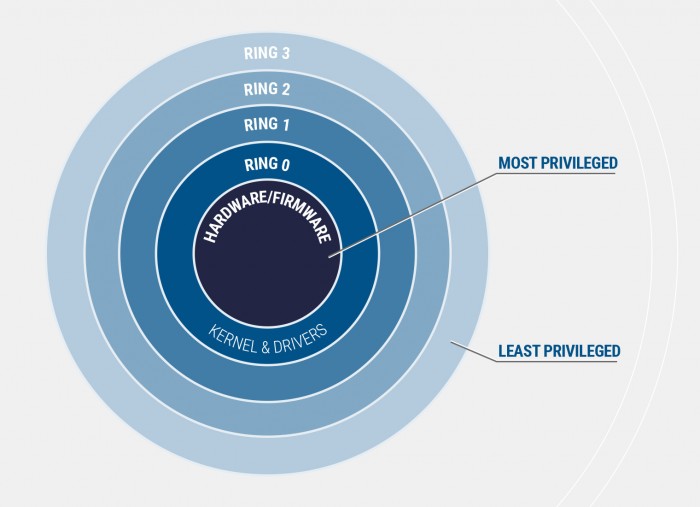

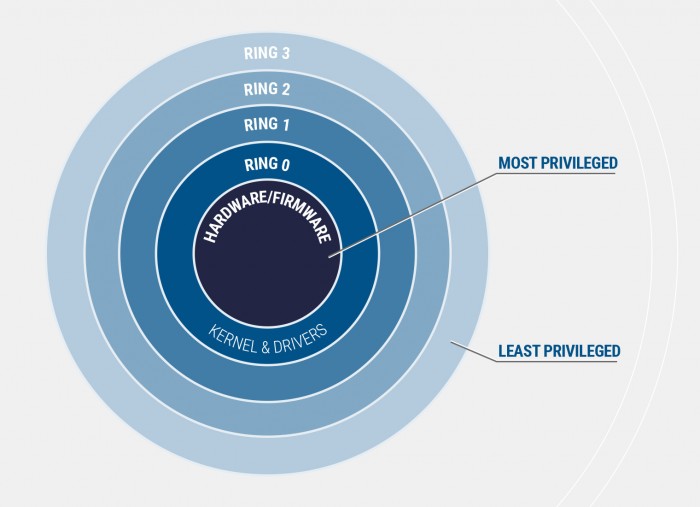

所有這些漏洞都允許驅動程序充當代理,以執行對硬體資源的高權限訪問,例如對處理器和晶片組I/O空間的讀寫訪問,模型特定寄存器(MSR),控制寄存器(CR),調試寄存器(DR),物理記憶體和內核虛擬記憶體,從而實現權限提升,因為它可以將攻擊者從用戶模式(Ring 3)移動到 OS 內核模式(Ring 0)。保護環的概念總結在下圖中,其中每個內環被逐漸授予更多特權。值得注意的是,即使是管理員也可以與其他用戶一起在 Ring 3(並且沒有更深層次)進行操作。訪問內核不僅可以為攻擊者提供操作系統可用的最高權限訪問權限,還可以授予對具有更高權限(如系統 BIOS 韌體)的硬體和韌體接口的訪問權限。

由於驅動程序通常是更新韌體的手段,“驅動程序不僅提供必要的權限,還提供進行更改的機制,”Eclypsium 指出。如果系統中已存在易受攻擊的驅動程序,則惡意應用程序只需搜尋它以提升權限。但是,如果驅動程序不存在,惡意應用程序可能會帶驅動程序,但需要管理員批准才能安裝驅動程序。

Eclypsium 的首席研究員 Mickey Shkatov 在給 ZDNet 的一份聲明中指出,“微軟將使用其HVCI(虛擬機管理程序強制執行的代碼完整性)功能,將報告給他們的驅動程序列入黑名單。”但是,該功能僅適用於第7代及更高版本的 Intel 處理器,因此在舊 CPU 或甚至禁用 HCVI 的較新 CPU 的情況下需要手動卸載驅動程序。

微軟進一步澄清:“為了利用易受攻擊的驅動程序,攻擊者需要已經破壞了計算機。”但是,這裡的問題是,在上述特權級別表示中已經在 Ring 3 上破壞了系統的攻擊者可以獲得內核訪問權限。

為了保護自己免受不良驅動因素的影響,微軟建議用戶使用“Windows Defender 應用程序控制來阻止已知的易受攻擊的軟體和驅動程序”。它還表示,“客戶可以通過為 Windows 安全中的功能強大的設備啟用記憶體完整性來進一步保護自己。”

Eclypsium 提供了一個完整的列表,列出了所有已經在其Blog文章中更新過驅動程序的供應商,儘管他們注意到一些受影響的供應商尚未榜上有名,因為他們仍在努力提供修復。研究人員還會在 GitHub 上傳一份受影響的驅動程序及其標籤列表,以便用戶可以在他們的設備上手動禁用它們。

來源:

https://eclypsium.com/2019/08/10/screwed-drivers-signed-sealed-delivered/

https://www.cnbeta.com/articles/tech/877433.htm

Eclypsium 解釋了這些漏洞的的問題來源:

所有這些漏洞都允許驅動程序充當代理,以執行對硬體資源的高權限訪問,例如對處理器和晶片組I/O空間的讀寫訪問,模型特定寄存器(MSR),控制寄存器(CR),調試寄存器(DR),物理記憶體和內核虛擬記憶體,從而實現權限提升,因為它可以將攻擊者從用戶模式(Ring 3)移動到 OS 內核模式(Ring 0)。保護環的概念總結在下圖中,其中每個內環被逐漸授予更多特權。值得注意的是,即使是管理員也可以與其他用戶一起在 Ring 3(並且沒有更深層次)進行操作。訪問內核不僅可以為攻擊者提供操作系統可用的最高權限訪問權限,還可以授予對具有更高權限(如系統 BIOS 韌體)的硬體和韌體接口的訪問權限。

由於驅動程序通常是更新韌體的手段,“驅動程序不僅提供必要的權限,還提供進行更改的機制,”Eclypsium 指出。如果系統中已存在易受攻擊的驅動程序,則惡意應用程序只需搜尋它以提升權限。但是,如果驅動程序不存在,惡意應用程序可能會帶驅動程序,但需要管理員批准才能安裝驅動程序。

Eclypsium 的首席研究員 Mickey Shkatov 在給 ZDNet 的一份聲明中指出,“微軟將使用其HVCI(虛擬機管理程序強制執行的代碼完整性)功能,將報告給他們的驅動程序列入黑名單。”但是,該功能僅適用於第7代及更高版本的 Intel 處理器,因此在舊 CPU 或甚至禁用 HCVI 的較新 CPU 的情況下需要手動卸載驅動程序。

微軟進一步澄清:“為了利用易受攻擊的驅動程序,攻擊者需要已經破壞了計算機。”但是,這裡的問題是,在上述特權級別表示中已經在 Ring 3 上破壞了系統的攻擊者可以獲得內核訪問權限。

為了保護自己免受不良驅動因素的影響,微軟建議用戶使用“Windows Defender 應用程序控制來阻止已知的易受攻擊的軟體和驅動程序”。它還表示,“客戶可以通過為 Windows 安全中的功能強大的設備啟用記憶體完整性來進一步保護自己。”

Eclypsium 提供了一個完整的列表,列出了所有已經在其Blog文章中更新過驅動程序的供應商,儘管他們注意到一些受影響的供應商尚未榜上有名,因為他們仍在努力提供修復。研究人員還會在 GitHub 上傳一份受影響的驅動程序及其標籤列表,以便用戶可以在他們的設備上手動禁用它們。

來源:

https://eclypsium.com/2019/08/10/screwed-drivers-signed-sealed-delivered/

https://www.cnbeta.com/articles/tech/877433.htm